Un hash de cadea de bloques é unha cadea alfanumérica única xerada mediante un algoritmo criptográfico a partir de datos de transacción. Funciona como unha “pegada dixital” que identifica de forma única a información da transacción. Este valor hash, lonxe de ser unha simple etiqueta, xoga un papel crucial na preservación da integridade e seguridade da información. Por que é isto tan vital? A resposta reside na natureza intrínseca do hash: calquera modificación dos datos orixinais dará lugar a un hash completamente diferente.

Historia e orixes da función Hash

O concepto de funcións hash, como medio para resumir datos dun xeito único, ten os seus fundamentos na evolución da informática e da criptografía ao longo da historia. Aínda que a noción de condensar información en códigos únicos é tan antiga como a propia escritura, os primeiros destellos do que hoxe coñecemos como funcións hash modernas xurdiron nos anos 50 e 60.

A era dos ordenadores mainframe:

- Nas décadas de 1950 e 1960, co auxe dos ordenadores mainframe, os científicos informáticos exploraron formas máis eficientes de xestionar e manipular grandes conxuntos de datos.

- As funcións hash atoparon os seus primeiros propósitos na xestión de datos, permitindo a busca e recuperación rápidas de información en entornos informáticos emerxentes.

Evolución da criptografía:

- Cando a criptografía moderna comezou a tomar forma, as funcións hash atoparon un novo propósito na seguridade dos datos.

- O traballo fundamental de Merkle-Damgård nos anos 70 sentou as bases para a construción de funcións hash criptográficas, destacando a súa importancia na seguridade da información.

MD5 e SHA-1: The Rise of Hash Algorithms:

- Na década de 1990, MD5 (Message Digest Algorithm 5) e SHA-1 (Secure Hash Algorithm 1) convertéronse nos algoritmos de hash máis utilizados.

- MD5, a pesar da súa popularidade inicial, resultou vulnerable ás colisións, o que levou ao desenvolvemento de algoritmos máis seguros como SHA-2.

Evolución continua con SHA-2 e SHA-3:

- SHA-2, lanzado en 2001, introduciu variantes máis seguras e resistentes aos ataques.

- SHA-3, seleccionada en 2012, destacou polo seu deseño baseado no principio da esponxa, ofrecendo unha alternativa robusta e innovadora.

Cara ao futuro: desenvolvementos actuais e tendencias emerxentes:

- Hoxe céntrase nos algoritmos de hashing cuánticos resistentes e adaptativos, a medida que avanza a computación cuántica.

- Proxectos como BLAKE3 están explorando implementacións máis eficientes e rápidas para satisfacer as demandas da crecente complexidade dixital.

Como funciona un hash no contexto da cadea de bloques

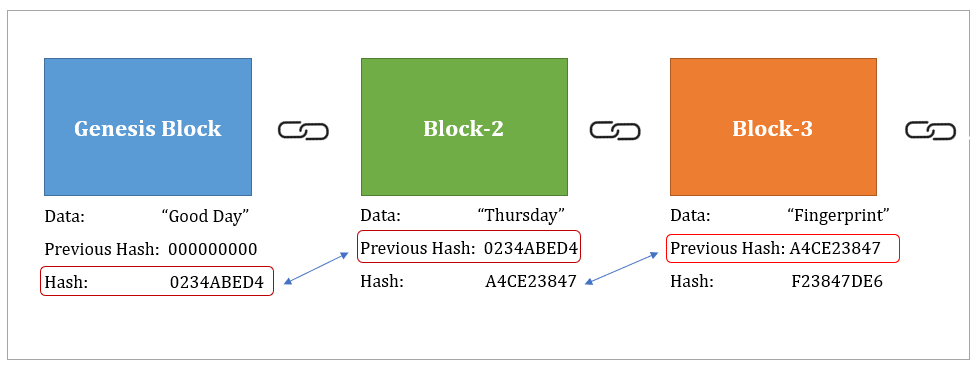

No ecosistema blockchain, a función hash é esencial para garantir a inmutabilidade e autenticidade das transaccións. Cando se inicia unha transacción, os datos esenciais, como o ID do remitente, o ID do destinatario e o importe transferido, están sometidos a un algoritmo de hash específico.

Este algoritmo, a miúdo baseado en funcións criptográficas seguras, xera un hash único que serve como unha especie de “sinatura dixital” para a transacción en cuestión. Este hash convértese nun identificador único, que encapsula toda a información relevante das transaccións nunha cadea alfanumérica aparentemente aleatoria.

A verdadeira maxia ocorre cando este hash se incorpora ao bloque da cadea. Cada bloque contén non só os detalles da transacción en si, senón tamén o hash do bloque anterior. Este método de encadeamento, dun bloque ao seguinte, crea unha estrutura chamada “cadea de bloques”. Neste proceso, o hash de cada bloque depende do contido do bloque anterior e do propio bloque, creando un elo irrompible entre todos os bloques da cadea.

Inmutabilidade da cadea de bloques e resistencia a manipulacións

Conectar bloques secuencialmente a través de hash ten implicacións significativas para a seguridade da cadea de bloques. Se alguén intenta modificar os datos dunha transacción nun bloque específico, o hash asociado cambiará por completo. Dado que este hash forma parte do seguinte bloque e así por diante, calquera intento de alteración afectaría non só ao bloque en cuestión, senón a toda a cadea de bloques.

Esta característica de interconexión fai que a manipulación dunha transacción sexa extremadamente difícil e detectable. Para que un atacante cambie unha transacción, tería que recalcular o hash dese bloque e de todos os bloques posteriores. Nunha rede descentralizada, onde varios participantes manteñen copias da cadea, a detección desa manipulación faise practicamente imposible, proporcionando unha capa adicional de seguridade e fiabilidade nas transaccións de blockchain.

Irreversibilidade do hash: protección absoluta

No corazón da seguridade da cadea de bloques e das transaccións dixitais está a propiedade crucial da irreversibilidade asociada aos hash. A irreversibilidade implica que unha vez que os datos orixinais dunha transacción foron convertidos nun hash, é imposible reconstruír os datos orixinais a partir do hash. Este principio é esencial para salvagardar a integridade da información e protexer contra intentos de manipulación.

Cando se xera un hash a partir de datos de transaccións, calquera cambio, mesmo o máis mínimo, nestes datos xerará un hash completamente diferente. A irreversibilidade do proceso impide que un atacante traballe ao revés, é dicir, partir do hash para chegar aos datos orixinais. Este aspecto é fundamental para evitar alteracións non autorizadas da información almacenada na cadea de bloques.

Exemplificación práctica:

Para ilustrar esta propiedade, imaxinemos unha transacción na cadea de bloques como unha obra mestra da pintura. Os datos orixinais da transacción son como as pinceladas únicas que compoñen a pintura. O hash resultante, neste caso, sería como facer unha fotografía de todo o cadro. Se alguén intenta alterar un só trazo da pintura, a fotografía resultante, ou hash, cambiará drasticamente.

Supoñamos que alguén intenta modificar a cantidade de criptomoeda transferida nunha transacción. Ao facelo, alteran os datos orixinais e, polo tanto, xeran un novo hash. Non obstante, dado que o hash está ligado ao bloque e afecta a todos os bloques posteriores, a rede detectará inmediatamente a discrepancia entre o hash almacenado e o recalculado. Esta detección precoz e a incapacidade de revertir o hash aos datos orixinais actúan como un escudo inflexible contra a manipulación maliciosa.

Fortalecemento da seguridade global:

A irreversibilidade do hash non é só unha característica técnica, senón unha base sólida para a confianza nas transaccións. Ao garantir que cada cambio xere un novo hash único e irrealizable, establécese unha barreira robusta contra a corrupción da información nun ambiente descentralizado. Esta característica non só reforza a seguridade da cadea de bloques, senón que tamén reforza a confianza na integridade das transaccións dixitais no amplo e cambiante panorama das tecnoloxías emerxentes.

Hash en contratos intelixentes: automatización segura

A integración de funcións hash nos contratos intelixentes representa un avance significativo na automatización e a seguridade dentro do ecosistema blockchain. Esenciais para a execución de acordos descentralizados, estes contratos aproveitan a propiedade única dos hash para garantir a integridade e a execución perfecta das condicións predefinidas.

Dentro dun contrato intelixente está a necesidade de verificar e facer cumprir as condicións acordadas. Os hash entran en xogo representando de forma única e segura os termos e detalles do contrato. Ao xerar un hash a partir destas condicións, calquera alteración do contrato daría lugar a un cambio drástico do hash, alertando así á rede de posibles manipulacións.

Exemplos prácticos:

- Verificación de identidade:

- Nos contratos intelixentes que implican transaccións financeiras, os hash úsanse para garantir a identidade das partes implicadas. A información de identidade pódese clasificar e almacenar na cadea de bloques, proporcionando un método de verificación seguro e privado.

- Condición de pago:

- Nos contratos que impliquen pagos, gárdase un hash do importe e das condicións do pago na cadea de bloques. Cando se cumpren as condicións especificadas, o contrato executarase automaticamente, liberando o pagamento de forma segura e sen necesidade de intermediarios.

- Xestión de aprovisionamento:

- Nos contratos relacionados coa cadea de subministración, os hashes poden representar detalles da cadea, como a procedencia dos produtos ou a data de entrega. Calquera cambio nestes detalles xerará un novo hash, garantindo a transparencia e integridade da información.

O historial e a aplicación das funcións hash na cadea de bloques revelan unha ferramenta esencial que evolucionou para desempeñar un papel fundamental na seguridade, integridade e eficiencia das transaccións dixitais.