Resumen Ejecutivo

Un hash en blockchain es el identificador criptográfico que comprime una transacción en una huella única y verificable. Su valor real está en la integridad, ya que cualquier variación mínima en los datos produce un resultado totalmente distinto. Ese comportamiento sostiene la inmutabilidad de la cadena al enlazar cada bloque con el anterior y volver evidente cualquier intento de manipulación. En la práctica, el hash convierte la verificación en un proceso automático y barato, por eso es una pieza central en transacciones, contratos inteligentes y auditorías técnicas.

Introducción hash en blockchain

Entender qué es un hash en blockchain no es una curiosidad académica, es la forma más rápida de comprender por qué una red descentralizada puede coordinarse sin confiar en un intermediario. Cuando una transacción se transforma en un digest, la información no se adorna ni se etiqueta, se somete a una función criptográfica que la vuelve verificable de forma determinista y a la vez extremadamente sensible a cualquier alteración. Esa sensibilidad es el mecanismo que convierte la historia de operaciones en algo resistente a la falsificación, porque el sistema no discute intenciones, simplemente detecta discrepancias.

La cadena de bloques se apoya en esa propiedad para encadenar pruebas, no para almacenar fe. Cada bloque incorpora el hash del bloque anterior y con ello hereda su estado, de modo que modificar un detalle en un punto de la cadena implica romper la continuidad completa. En una red distribuida esa ruptura no pasa desapercibida, porque las copias honestas comparan resultados y la versión alterada queda aislada. Por eso el hash no es un elemento decorativo del protocolo, es la base matemática que sostiene la seguridad, la trazabilidad y la consistencia del registro.

Para aterrizarlo sin humo, este artículo se apoya en cinco conceptos críticos que explican la seguridad real del sistema. El primero es la integridad verificable del dato, el segundo es el encadenamiento de bloques que sostiene la continuidad del registro, el tercero es la inmutabilidad práctica que vuelve costosa cualquier reescritura, el cuarto es la irreversibilidad que impide reconstruir el dato desde el digest, y el quinto es la automatización segura en contratos inteligentes, donde el hash deja de ser teoría y se convierte en ejecución.

Historia y orígenes de la función hash

La idea de resumir información en un identificador compacto aparece primero como una necesidad de ingeniería de datos, no como un invento para criptomonedas. En las décadas de 1950 y 1960, con los mainframes y los primeros sistemas de procesamiento masivo, la prioridad era localizar registros con rapidez y reducir el coste de comparar grandes volúmenes de información. Ahí la función hash se entiende como una técnica de indexación y clasificación, capaz de transformar entradas variables en salidas de tamaño fijo para acelerar búsquedas y verificaciones. Esa etapa explica por qué el hash existe en programación y bases de datos incluso cuando no hay criptografía de por medio.

El punto de inflexión llega cuando la criptografía adopta ese mismo mecanismo y lo convierte en un estándar de integridad. El hash deja de servir solo para encontrar datos y pasa a servir para demostrar que no han cambiado, y ese cambio exige propiedades mucho más estrictas. Por eso se formalizan criterios como la unidireccionalidad, el efecto avalancha y distintas nociones de resistencia a preimagen y colisiones, que acaban marcando qué algoritmos son aceptables en sistemas donde se firma el resumen en lugar del documento completo.

En los años noventa, el uso del digest se vuelve masivo y aparecen nombres que se convierten en sinónimo de resumen criptográfico dentro del software, sobre todo MD5 y después SHA 1, porque su rendimiento era práctico y su implementación se volvió ubicua. Con el tiempo, el foco ya no fue la velocidad sino la seguridad real frente a colisiones, y la industria empezó a migrar hacia familias más robustas como SHA 2 y a abrir el abanico con SHA 3 para reducir dependencia de un único diseño. Este tramo histórico no es nostalgia técnica, es contexto para entender por qué una blockchain necesita funciones hash resistentes y por qué una debilidad en el digest se traduce en riesgo sistémico.

La integridad verificable del dato

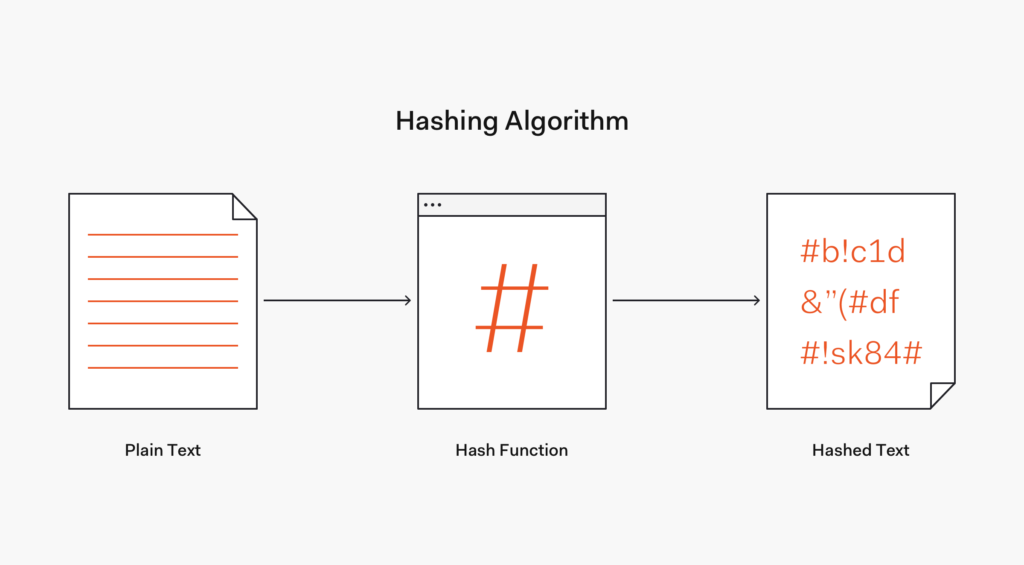

En el ecosistema blockchain, la función del hash es fundamental para asegurar la integridad y la autenticidad de las transacciones. Cuando se inicia una operación, los datos esenciales como identificadores de las partes, cantidad, comisiones, marcas temporales y otros campos del formato se someten a un algoritmo criptográfico concreto. Ese algoritmo genera una salida de longitud fija que actúa como huella, un resumen que representa el contenido sin necesidad de exponerlo como texto legible ni permitir reconstruirlo.

Este digest se convierte en el identificador técnico de la transacción y, en muchos diseños, también en el punto de partida para construir pruebas o referencias internas del bloque. En términos prácticos, la red no necesita interpretar la transacción para detectar cambios, solo necesita recalcular el hash y comprobar si coincide. Por eso el proceso escala, ya que miles de nodos pueden validar coherencia con el mismo cálculo sin depender de un servidor central ni de la confianza entre participantes.

El encadenamiento entre bloques

La parte decisiva ocurre cuando esa huella se incorpora al bloque. Cada bloque agrupa transacciones y además guarda el hash del bloque anterior, lo que crea una dependencia directa entre ambos. Ese encadenamiento no es una metáfora, es un vínculo matemático que se rompe cuando algo se modifica, porque el digest del bloque depende de su contenido y de las referencias que arrastra.

Cada vez que se añade un bloque, la cadena hereda el estado anterior mediante esa referencia criptográfica. En cuanto cambia un byte relevante, el hash cambia y el bloque deja de ser compatible con la secuencia que el resto de la red valida como correcta. Este punto es el que convierte una simple acumulación de registros en un sistema con memoria técnica, donde la continuidad se comprueba con cálculo y no con confianza.

La Inmutabilidad de la Cadena de Bloques y la Resistencia a la Manipulación

La conexión secuencial de bloques mediante hashes no es un detalle menor, es el mecanismo que convierte el registro en algo consistente y verificable. Cada bloque incorpora el hash del bloque anterior y hereda su estado como una referencia criptográfica que certifica que lo anterior sigue intacto. Si alguien intenta modificar los datos de una transacción dentro de un bloque concreto, el hash cambia por completo porque las funciones hash están diseñadas para amplificar cualquier variación mínima en la entrada. Ese cambio altera la identidad del bloque y rompe la continuidad con el siguiente, de modo que la cadena deja de encajar y la alteración se vuelve evidente.

La consecuencia práctica es que una manipulación no se puede esconder con retoques. El bloque alterado deja de coincidir con el valor que el resto de nodos espera, porque el bloque posterior contiene una prueba de integridad del anterior y esa referencia ya no apunta a un bloque válido. El sistema puede recalcular hashes y confirmar si la secuencia de referencias es consistente, por eso la integridad no depende de una revisión humana sino de comprobaciones deterministas replicadas por toda la red.

Para que un atacante lograra imponer un cambio, no bastaría con recalcular el digest del bloque manipulado. Tendría que recomputar ese bloque y todos los posteriores hasta alcanzar el presente y además hacerlo de forma que su versión termine siendo aceptada como la historia dominante. En una red descentralizada con múltiples copias sincronizadas, cualquier discrepancia se detecta porque los nodos validan reglas y descartan versiones que no encajan, lo que convierte la inmutabilidad en una propiedad práctica basada en encadenamiento, verificación distribuida y el coste real de reescritura del pasado.

Irreversibilidad del Hash. Protección Absoluta

En el corazón de la seguridad de blockchain y de las transacciones digitales está la propiedad de irreversibilidad asociada a los hashes. Irreversibilidad significa que, una vez que los datos de una transacción se transforman en un hash, no existe un camino práctico para reconstruir los datos originales a partir de ese resultado. No es un bloqueo por contraseña ni un cifrado reversible, es una transformación unidireccional diseñada para que el hash funcione como prueba de integridad, no como contenedor de información recuperable. Por eso este principio sostiene la confianza del sistema, ya que evita que alguien manipule el registro y después intente maquillar el cambio.

Cuando un hash se genera a partir de los datos de una transacción, cualquier modificación, incluso mínima, produce un hash completamente distinto gracias al efecto avalancha. Esa sensibilidad convierte el hash en un detector de cambios extremadamente fiable. Además, la irreversibilidad impide un ataque inverso, porque partir del hash para deducir el contenido original no es viable salvo fuerza bruta, y aun así el espacio de búsqueda es tan grande que deja de ser una opción realista. En blockchain esto es clave, ya que la red valida consistencia comparando valores calculados, no interpretando intenciones ni revisando manualmente cada operación.

Para visualizarlo, imagina una transacción como una pintura y el hash como una fotografía de alta precisión de la obra completa. Si alguien altera un trazo, por pequeño que sea, la fotografía ya no coincide, y esa diferencia aparece de inmediato cuando se vuelve a tomar la foto con los mismos parámetros. Si alguien intentara cambiar la cantidad transferida, altera los datos base y genera un hash nuevo, pero el bloque donde estaba la transacción y los bloques posteriores ya no encajan con el hash anterior. La red detecta la discrepancia al recalcular y comparar, y esa falta de coincidencia funciona como un freno automático contra la manipulación.

Esta irreversibilidad no es solo una característica técnica, es un cimiento operativo. Al obligar a que cada cambio deje una huella distinta y al impedir que el hash revele el contenido original, se levanta una barrera doble, una contra la alteración silenciosa y otra contra la extracción de información a partir del digest. En un entorno descentralizado, donde la verificación ocurre en muchas copias de la cadena, esa propiedad se convierte en uno de los motores más potentes de la integridad del sistema.

Hashes en Smart Contracts: Automatización Segura

La integración de funciones hash en smart contracts representa un avance significativo en la automatización y la seguridad dentro del ecosistema blockchain. Estos contratos, que ejecutan acuerdos sin intermediarios, aprovechan los hashes para fijar una versión verificable de datos críticos y garantizar que la lógica del contrato se aplica sobre información íntegra. En términos prácticos, el hash actúa como una huella criptográfica que permite comprobar que un parámetro, un documento o una condición no ha sido alterada desde el momento en que se registró, lo que reduce disputas y elimina interpretaciones oportunistas.

Dentro de un contrato inteligente existe una necesidad constante de verificar y hacer cumplir las condiciones pactadas. Los hashes entran en juego al representar de manera única y segura los términos y detalles del contrato, ya sea el contenido de un acuerdo, el estado de una entrega o la validación de un requisito previo. Al generar un hash a partir de esas condiciones, cualquier alteración produce un cambio drástico en el digest y la red lo detecta como inconsistencia. Además, este enfoque permite trabajar con compromisos de información sin publicar todo en claro, ya que se puede almacenar el hash en cadena y mantener el detalle completo fuera de la blockchain, conservando verificabilidad sin sacrificar privacidad ni inflar costes.

En contratos con lógica más avanzada, los hashes también se usan como engranaje para coordinar acciones entre partes sin confianza previa. Es común verlos en esquemas tipo commit and reveal, donde primero se registra un hash como compromiso y más tarde se revela el dato original para demostrar que coincide, evitando trampas por anticipación. Del mismo modo, aparecen en mecanismos como time locks y hash locks, donde el cumplimiento de una condición depende de presentar un preimagen correcto dentro de un plazo, lo que habilita intercambios y pagos condicionados con seguridad técnica, no con promesas.

Ejemplos prácticos

En verificación de identidad, un contrato puede validar atributos sin exponerlos en abierto, almacenando hashes de credenciales o pruebas y permitiendo que la parte interesada demuestre correspondencia cuando sea necesario. En condición de pago, se registra el hash de la cantidad, destinatario y condiciones, y el contrato libera fondos automáticamente al cumplirse los requisitos, asegurando ejecución automática sin intervención humana. En gestión de suministros, los hashes pueden representar estados de envío, procedencia y timestamps, y cualquier variación queda marcada, reforzando trazabilidad e integridad de extremo a extremo.

La historia y aplicación de funciones hash en blockchain revela una herramienta esencial que ha evolucionado para sostener la seguridad, la integridad y la eficiencia de las transacciones digitales.

Conclusión

El hash es el componente que más rápido separa una blockchain seria de una base de datos con marketing. Su valor no está en que suene críptico, está en que convierte la integridad en un hecho comprobable, repetible y barato. Cuando una transacción queda reducida a una huella, el sistema ya no necesita confiar en relatos, solo necesita recalcular y comparar, y esa diferencia es la que permite que miles de nodos coordinen una misma historia sin un árbitro central.

El encadenamiento de bloques mediante referencias hash es el puente que transforma verificación local en coherencia global. Cada bloque hereda el estado anterior y lo fija con una dependencia criptográfica que se rompe si se toca el contenido, lo que convierte cualquier alteración en una evidencia técnica. Esa continuidad es la base de la inmutabilidad práctica, porque reescribir una parte implica rehacer el resto y además convencer a la red de aceptar esa versión.

La irreversibilidad completa el blindaje porque impide usar el digest como atajo para reconstruir información sensible y obliga a que cualquier intento de manipulación deje rastros inevitables. Esto permite demostrar que algo existía en un estado concreto en un momento dado sin exponer el contenido completo en cadena, y abre una vía realista para combinar transparencia con privacidad operativa.

Cuando entran los smart contracts, el hash deja de ser solo seguridad y pasa a ser automatización con garantías. Permite fijar condiciones verificables, coordinar intercambios sin confianza previa y reducir fricción en procesos donde antes mandaban intermediarios y conciliaciones interminables. La lectura correcta es simple, dominar hashes no es memorizar definiciones, es entender los cinco conceptos que sostienen la seguridad real del registro.

Preguntas frecuentes

¿Qué es un hash en blockchain y para qué sirve?

Un hash en blockchain es una huella criptográfica que resume una transacción o un bloque en un identificador único y verificable. Sirve para comprobar la integridad de los datos sin necesidad de leerlos o interpretarlos, porque basta con recalcular y comparar el resultado. Si alguien altera un campo, el digest cambia y la red detecta el desajuste de inmediato. Por eso sostiene la auditoría técnica, la trazabilidad y la validación automatizada en sistemas descentralizados.

¿Por qué un cambio mínimo altera completamente el hash?

Porque las funciones hash criptográficas están diseñadas con el efecto avalancha, de modo que una variación mínima en la entrada provoca una salida totalmente distinta. Este comportamiento evita que exista una relación predecible entre el dato original y el digest, lo que dificulta manipular información sin dejar rastro. En blockchain esa sensibilidad es una ventaja operativa, ya que convierte cualquier modificación en una señal evidente. La verificación se vuelve determinista y masiva porque todos los nodos pueden comprobarla con el mismo cálculo.

¿Qué significa que un hash sea irreversible?

Significa que el proceso es unidireccional y no es viable reconstruir los datos originales a partir del hash. Un digest no es un cifrado reversible, ya que no está pensado para recuperar contenido sino para probar que ese contenido no ha cambiado. Esta propiedad impide que alguien use el resultado como atajo para deducir información sensible y refuerza la integridad porque obliga a trabajar con pruebas verificables. En blockchain permite publicar verificabilidad sin exponer necesariamente el contenido completo en cadena.

¿Cómo ayuda el hash a la inmutabilidad de la cadena de bloques?

Cada bloque incluye el hash del bloque anterior y ese encadenamiento crea una continuidad criptográfica que se valida en cascada. Si un bloque se modifica, su digest cambia y el bloque siguiente deja de encajar, lo que rompe la cadena y delata la alteración. Para imponer el cambio, un atacante tendría que recomputar el bloque alterado y todos los posteriores hasta el presente, además de lograr que la red acepte su versión. Por eso la inmutabilidad es práctica, se basa en verificación distribuida y en el coste real de reescribir el pasado.

¿El hash es lo mismo que una firma digital?

No, un hash es un resumen criptográfico y una firma digital es un mecanismo de autenticación basado en claves. En la práctica, muchos sistemas firman el digest de un mensaje en lugar del mensaje completo porque es más eficiente y mantiene la verificación consistente. El hash aporta integridad, ya que detecta cambios, mientras la firma aporta autenticidad, ya que vincula el mensaje a un emisor con una clave privada. En blockchain conviven, pero cumplen roles distintos dentro del modelo de seguridad.

¿Qué papel juega el hash dentro de los smart contracts?

El hash permite fijar parámetros y estados de un contrato como una prueba de integridad que la red puede verificar sin ambigüedad. Se usa para compromisos tipo commit and reveal, para validar condiciones sin publicar datos completos y para reducir disputas porque cualquier cambio altera el digest. También aparece en esquemas de ejecución condicionada, donde presentar una preimagen correcta activa una acción programada dentro del contrato. En conjunto, convierte la automatización en algo confiable porque se apoya en verificación criptográfica, no en promesas entre partes.